Un peu de stéganographie

Première mise en ligne le 27 septembre 2019

L’Histoire regorge d’anecdotes en lien avec la stéganographie - l’art de masquer les messages - de l’appel à la révolte caché sous la chevelure d’un esclave du grec Histiée (445 av J.C.) aux microfilms dissimulés sur les couvertures de magazines durant la Seconde Guerre Mondiale [1], en passant par l’alphabet bilitère de Francis Bacon.

Les méthodes de dissimulation sont de deux types, le premier étant de cacher physiquement le message. On y classe ici les encres sympathiques, les objets-cachettes et les ingestions par le messager lui-même. La seconde méthode consiste à masquer le message dans un autre apparemment anodin. Comme dans le cas de la cryptographie [2], il est nécessaire ici de connaître (ou de trouver) la clé, le sésame pour obtenir l’information codée. Il est par exemple possible d’effectuer de légères variations dans l’écriture ou d’ajouter des repères discrets, comme de minuscules trous ou de petits points, afin d’dentifier les lettres à conserver.

Sûrement, la méthode la plus simple pour l’expéditeur est de :

convenir d’une fréquence ou d’une position des lettres à choisir

avec le destinataire comme c’est le cas dans cet insignifiant

paragraphe où il faut lire les premières lettres de chaque ligne

et découvrir le message secret... qui ici est « SCAPE ».

Vous connaissez peut-être d’ailleurs l’exemple torride de la correspondance entre George Sand et Alfred de Musset, qui peut être lue de deux manières différentes et transformer ainsi des échanges romantiques entre deux amoureux en messages bien plus crus [3].

Les textes, plus loin avec le numérique

L’utilisation de l’informatique offre de nouvelles possibilités pour la stéganographie. La précision de l’impression des textes permet d’envisager de créer de légères variations dans la largeur des espaces entre les mots. Les valeurs correspondantes codent alors le message caché.

De même, à l’écran, on peut facilement dissimuler un texte dont la couleur >> de la police << est identique à celle du fond. Il suffit alors de sélectionner le document pour le faire apparaître.

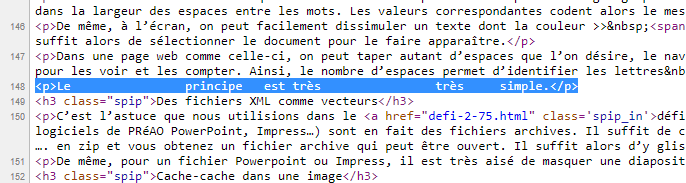

Dans une page web comme celle-ci, on peut taper autant d’espaces que l’on désire, le navigateur n’en affichera qu’un seul. L’astuce (de geek) réside en l’affichage du code source pour les voir et les compter. Ainsi, le nombre d’espaces permet d’identifier les lettres : 1 = A, 2 = B, 3 = C etc.

(Faites un clic-droit puis Afficher le code source de la page ou Inspecter l’élément, si vous désirez vérifier)

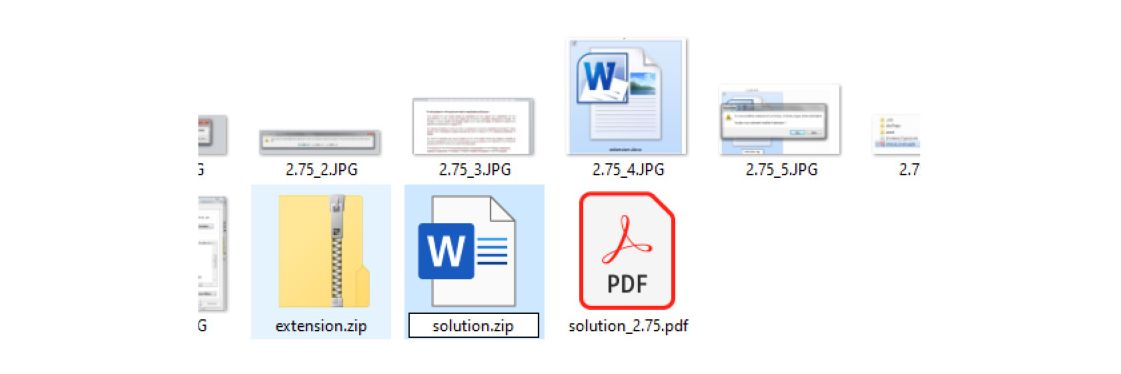

Des fichiers XML comme vecteurs

C’est l’astuce que nous utilisions dans le défi 2,75 : les fichiers des suites bureautiques (traitements de texte Word, Writer et logiciels de PRéAO PowerPoint, Impress…) sont en fait des fichiers archives. Il suffit de changer l’extension pour s’en rendre compte : remplacez un docx, un odt, un pptx, un odp …. en zip et vous obtenez un fichier archive qui peut être ouvert. Il suffit alors d’y glisser un nouveau fichier et de remettre l’extension initiale…

De même, pour un fichier Powerpoint ou Impress, il est très aisé de masquer une diapositive qui reste visible en mode édition mais invisible dans le diaporama lui-même.

Cache-cache dans une image

Il y a pléthore de méthodes sur internet pour modifier légèrement les bits codant les pixels des images afin d’y masquer un message, voire une autre image. On trouve également des sites en ligne qui permettent de le faire facilement.

Ainsi, l’image ci-dessous peut délivrer un message autre que celui lu par un lecteur de QR-code. Pour le découvrir, utilisez l’outil en ligne de depotnumerique.com.

Vous trouverez également de nombreuses applications pour appareils mobiles permettant de cacher un texte ou une image dans une image. Citons par exemple Pictographe et CrypToPict (iOs) ainsi que Steganography master (Android).

Une image dans un fichier audio

L’épisode interactif de Black Mirror : Bandersnatch contient un easter egg (« œuf de Pâques »), une fonction cachée, si on a réussi à éviter Pax et à atteindre la fin heureuse du film. Attention spoil en blanc sur blanc ci-après ! La dernière cassette écoutée par Stefan Butler émet un son étrange… Il correspond en fait à la conversion sonore de l’image d’un QR-code permettant d’accéder au site de l’entreprise pour laquelle travaille le héros du film...

Il est relativement facile de cacher de la même manière une image dans un fichier audio. Le logiciel Coagula permet de réaliser la conversion. Il suffira d’utiliser Audacity et d’afficher le spectrogramme du fichier pour faire apparaître l’image.

Nous expliquons dans notre article Coagula une méthode pour créer et mixer un message codé. De nombreux autres tutoriels sont disponibles sur le Net. Le blog de Detourgeocaching nous a particulièrement inspirés.

Un son dans l’image d’un spectrogramme

À la limite entre la réalité augmentée, la lecture de code-barre et la stéganographie, Phonopaper permet de lire un spectrogramme et de le transformer en direct en son. La lecture est dynamique : il est nécessaire de déplacer la caméra de l’appareil mobile pour décoder l’image.

L’application Phonopaper disponible pour iOS et Android permet aussi d’enregistrer un son et de le transformer en image. L’utilisation d’un fichier audio est également possible.

On peut aller plus loin que la simple lecture du spectrogramme en intégrant la représentation visuelle du signal sonore dans une image. Il faudra cependant prendre soin de ne pas trop masquer le spectre : la stéganographie a ici une limite liée à la nécessité de lecture/reconnaissance du message [4].

La stéganographie est donc l’art de dissimuler, de cacher, mais il faut à mon avis le distinguer de la pure fouille. Ce n’est pas cacher un indice derrière un radiateur ou sous une table, même si cette pratique a également un intérêt [5], mais bien le dissimuler en utilisant un subterfuge soumis à la sagacité (observation et/ou réflexion) des joueurs.

[1] Lire La stéganographie au cours des siècles sur le site Cryptographie et codes secrets.

[2] La cryptographie chiffre les messages de manière à les rendre incompréhensibles.

[3] Retrouvez le texte de ces échanges dans l’article Dissimulation de données : La stéganographie sur le site SecuriteInfo.com.

[4] Il est possible de créer des énigmes plus complexes exploitant l’application Phonopaper. Voir l’article consacré à l’application.

[5] Voir notre article Des fouilles pour les curieux.

Autres articles

Autres rubriques

Le sous-titre...

Myr et Myroska étaient deux artistes de music-hall célèbres, entre 1944 et 1984, pour leurs numéros de transmission de pensée. Ils communiquaient en fait par un astucieux procédé stéganographique à base de phrases codées...

« S’il n’y a pas de truc c’est formidable, mais s’il y en a un, reconnaissez que c’est encore plus formidable. »