CYBEReSCAPE

Le kit complet du jeu à télécharger

Un article complémentaire sur le site de la DANE de Versailles

Aujourd’hui mes élèves de Seconde viennent d’être promus agents spéciaux de la cybersécurité ! Ils entrent dans la salle des réseaux pour une visioconférence avec la Directrice générale quand soudain...

« Vous m’avez renvoyé de l’académie il y a quelques mois… Vous allez payer. Une bombe virtuelle surpuissante a été placée sur le réseau informatique de l’académie et explosera dans 45 minutes, vous ne pouvez qu’attendre dans l’angoisse et contempler les dégâts qu’elle va causer. Hasta la vista. »

Les jeunes agents ont 45 minutes pour désamorcer la bombe informatique. À eux de fouiller la salle des réseaux vide de ses occupants, partis en séminaire, et rechercher des indices laissés par un éventuel complice au sein de l’entreprise.

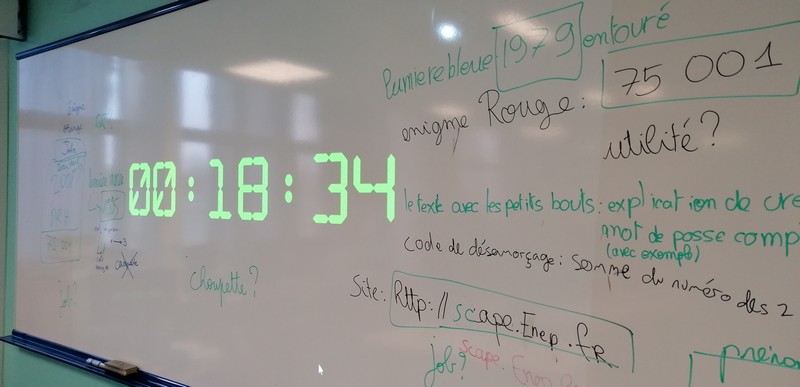

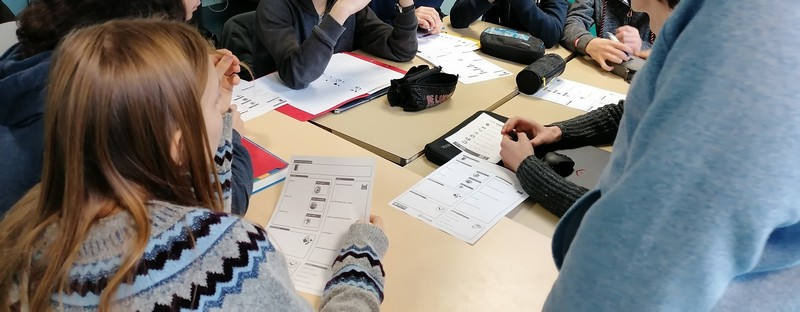

La pièce est divisée en deux zones, chaque équipe investit la sienne et se lance dans l’exploration. La salle informatique reconvertie pour l’occasion semble vide, et pourtant regorge de cachettes plus ou moins évidentes. Le compte-à-rebours de la bombe commence à s’égrener au tableau.

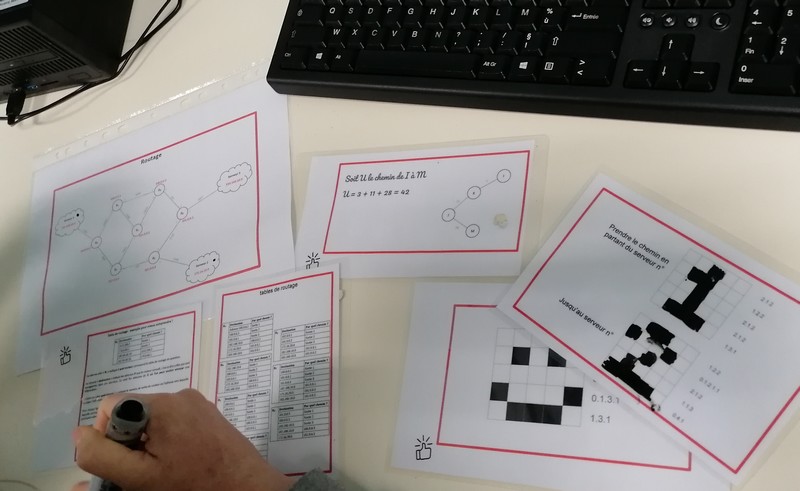

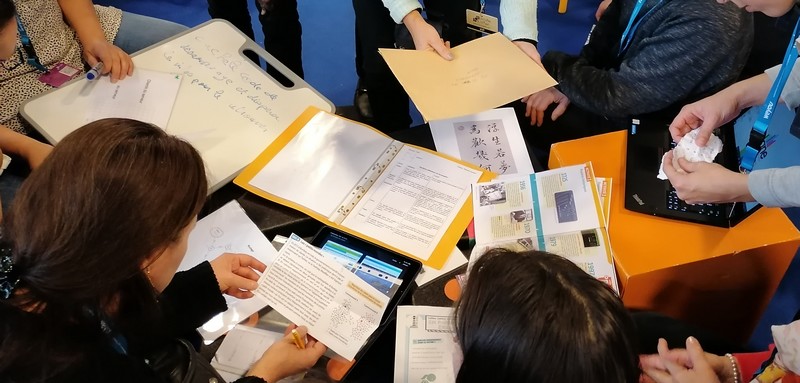

Rapidement, de nombreux objets sont mis à jour : classeur comportant des fiches, boîte cadenassée, grilles, affiches de prévention sur la cyberviolence, enveloppe contenant des œuvres asiatiques, message coloré illisible, schémas de différents types de réseaux, badge d’un employé attaché à la DRH, clé USB, tables de routage, message codé avec de 0 et des 1, QR-code, fragments d’un document découpé à la broyeuse...

Des couleurs semblent associer certains éléments ensemble. L’examen de la clé USB amène à un dossier dont l’accès est défendu par un code.

Un des documents à la calligraphie japonisante, adressé à l’employé dont le badge a été retrouvé, révèle en penchant la tête [1] la consigne donnée par le hackeur : « Cache le code de désamorçage dans un document banal et disperse les infos pour le récupérer ». Un post-it présent sur l’enveloppe indique les informations à rechercher : prénom, année de naissance, fonction et code postal.

Un joueur vient de repérer sur une affiche le numéro de téléphone à composer pour parler ou signaler un cas de harcèlement : le 3020 est le code d’ouverture de la boîte cadenassée. Dans celle-ci, une lampe UV, un filtre rouge et deux documents.

Pendant qu’un joueur passe l’ensemble de la salle et des documents à la lampe à UV, un binôme prend en charge les documents encadrés en orange. Grâce à une table de déchiffrage, le message en binaire révèle la consigne : trouver le centre du petit monde, c’est-à-dire le centre d’un graphe de réseau social. Celui-ci révèle un prénom.

Des agents se sont attaqués depuis plusieurs minutes à la reconstitution du message découpé à la broyeuse. Celui-ci évoque la sécurité des mots de passe, les annotations manuscrites donnent des indices sur la manière dont le complice gère ses mots de passe... Le compte Twitter de l’employé soupçonné révèle quelques informations sur sa personnalité, et sur son compagnon à quatre pattes. En recoupant ces informations, le mot de passe du dossier crypté sur la clé USB est découvert. Il s’agit d’un tableur avec la liste des employés, et de nombreuses informations personnelles dont celles recherchées. Mais comment faire le tri ?

L’équipe note ses découvertes au fur et à mesure au tableau. Le spécialiste de la lumière UV a découvert entre-temps une année entourée sur une frise de l’histoire du Web. Dans le classeur, un document glissé dans une pochette révèle des lettres qui composent l’adresse d’un certain site internet. La couleur violette et l’inspecteur Gadget présent sur le document permet de faire le lien avec le QR-code, qui mène à une vidéo expliquant comment inspecter une page Web. Cachée dans le head de la page d’accueil, la fonction est découverte [2].

Restent les documents cernés de rouge. Du codage bitmap, mieux compris avec un des coups de pouce prévus, permet de trouver les chiffres 1 et 2 désignant des serveurs sur un schéma de routage. La table de routage associée permet de suivre le bon chemin sur le schéma et de récolter ainsi des nombres, qui une fois additionnés fournissent un code postal [3].

En utilisant les filtres du listing des employés (et en me demandant un petit coup de pouce), l’équipe trouve la ligne correcte, et le numéro d’employé recherché. Il ne reste plus que six minutes ! Sous les yeux de la deuxième équipe un peu agacée d’être coiffée au poteau, ils entrent le code et... ça ne fonctionne pas. Pire, une pénalité de 30 secondes fait dégringoler le temps restant ! Un indice a été oublié : le filtre rouge révèle sur le message coloré qu’il faut additionner les résultats des deux équipes. Encore quelques instants et un peu d’aide, le second nombre est retrouvé. L’addition donne enfin le bon code de désamorçage : le Web et la Cyberacadémie sont sauvés !

Dans cet escape game, j’ai souhaité mettre les élèves en immersion afin de leur faire découvrir quelques unes des notions de l’année en SNT : Web, Internet, réseaux sociaux, données structurées, différents types de codage et langages informatiques, avec la cybersécurité en fil rouge. Le débriefing qui suit permet de faire redescendre la pression et de leur faire dégager ces différents contenus.

CYBEReSCAPE peut aussi s’envisager comme un escape game de révision des thèmes qu’il aborde. Le jeu avait auparavant été testé sur des adultes lors du salon Éducatice, et les joueurs avaient grandement apprécié.

C’est un escape game qui s’appuie fortement sur le numérique, ce qui est cohérent avec la discipline, mais pour lequel les mécaniques du jeu réel ne sont pas oubliées : cadenas, message Cardan, documents, coloriage, message polychromatique à révéler au filtre rouge, message chiffré en binaire et une touche de magie avec la lampe à UV. La « bombe » projetée au tableau, réalisée avec Bomb Countdown, sert à la fois de compte-à-rebours et d’entrée de code pour le final.

Malgré le grand nombre d’éléments, la structure du scénario se veut simple, avec cinq énigmes en parallèle aboutissant à un final collaboratif. L’effectif par équipe était un peu élevé avec ces deux équipes de 12 élèves, mais la répartition des énigmes et la coopération ont bien fonctionné. Créé en 2019, ce jeu d’évasion avait aussi pour vocation d’amorcer un travail de création d’escape game par les élèves, toujours en lien avec les SNT.

Les confinements passant par là, le projet a été mis à l’arrêt en cours d’année, à mon grand regret. Le jeu mérite certainement d’être affiné, et peut-être simplifié dans certains aspects. J’espère qu’il pourra être une source d’inspiration pour vous et pour vos classes.

[1] Si vous ne connaissez pas notre Lipenchais, c’est par ici !

[2] N’hésitez pas inspecter notre page d’accueil vous aussi ;-)

[3] Cette énigme est directement reprise d’un autre escape game, Retrouvez les bases de l’informatique, d’Aurore Dupuy, Énora Gabory et Célia Kessassi.

le 22 février 2023

| Scénario annoncé | ✓ |

| Amorce audiovisuelle | ✓ |

| Final marqué | ✓ |

| Organigramme | ✓ |

| Scénario convergent | ✓ |

| Imbrication | ✓ |

| Étapes | ✓ |

| Énigmes variées | ✓ |

| Fouille | ✓ |

| Puzzle | ✓ |

| Cadenas | ✓ |

| Outils numériques | ✓ |

| Décor | |

| Ambiance sonore | |

| Effets spéciaux | ✓ |

| Consignes réduites | ✓ |

| Coups de pouce anticipés | ✓ |

| Débriefing anticipé | ✓ |

| Check-list proposée | ✓ |