Tik Tok Tik Tok Tik Tok...

Certains de vos professeurs vous en veulent de ne pas suffisamment vous intéresser à leurs cours. Par vengeance et non sans un certain plaisir, ils ont programmé un ordinateur pour que celui-ci diffuse dans une heure toutes vos données personnelles : notes, photos Instagram, vidéos Tik Tok, conversations Snapchat, etc. Tout sera dévoilé au monde entier.

Les élèves, en fin de Cycle 4, ont donc 60 minutes pour utiliser leurs connaissances et découvrir le mot de passe de l’ordinateur afin de stopper le compte à rebours. Pour cela, ils devront trouver trois éléments pour finaliser la programmation d’une carte électronique.

Quatre zones distinctes

La salle est divisée en quatre zones correspondant chacune à une discipline. Attention à ne pas mélanger les éléments de jeu entre les espaces ! Il y a beaucoup d’indices et conserver leur emplacement permet de les relier plus facilement entre eux.

Dans le coin « Maths », un tableau blanc est à effacer pour révéler la seule fonction écrite au feutre indélébile. Juste à côté, une grille avec axes orthonormés incite à tracer la droite correspondante pour obtenir quatre points identifiés par une lettre. L’énigme suivante est toute proche : des morceaux de QR-codes. Les lettres découvertes précédemment permettent d’utiliser les bonnes pièces et de reconstituer le symbole à flasher. Ce dernier pointe vers un cadenas à interrupteurs réalisé avec Lockee.

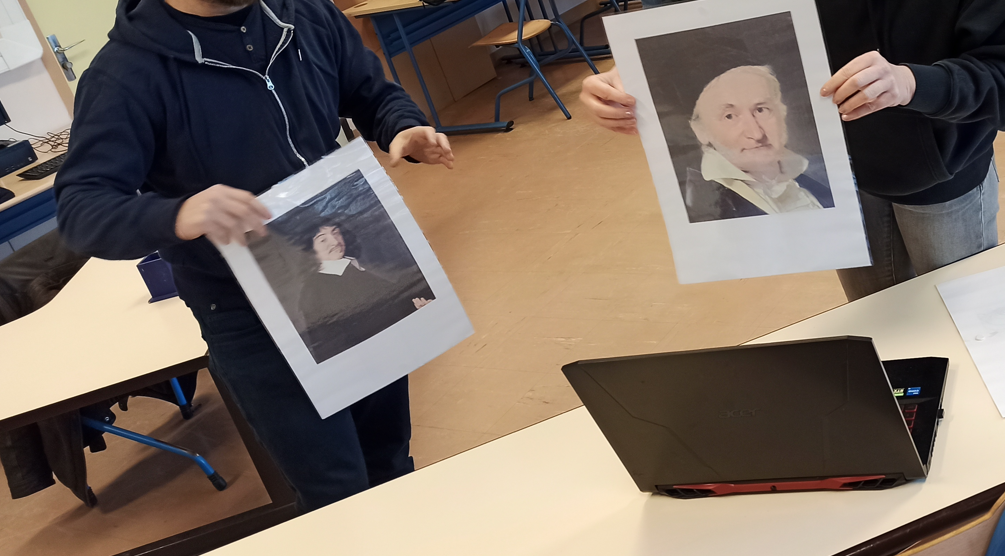

Dans cet espace, un ordinateur à la webcam allumée fait tourner un programme qui inlassablement lance « Je ne reconnais pas cette personne ». Plusieurs portraits accrochés dans la salle peuvent être testés et donneront le même résultat…

Sur la table, il y a également un tableau de conversion hexadécimal en binaire posé sur un joli support qui est constitué, si on le regarde de plus près, de quatre caractères. Il faudra les convertir en O et en 1 pour obtenir la combinaison du cadenas découvert précédemment et afficher la photo d’une personne célèbre. Présenter la photo à la webcam débloque le programme qui annonce alors « Turing est la clef ». C’est l’une des données nécessaires pour finaliser le programme de la carte électronique.

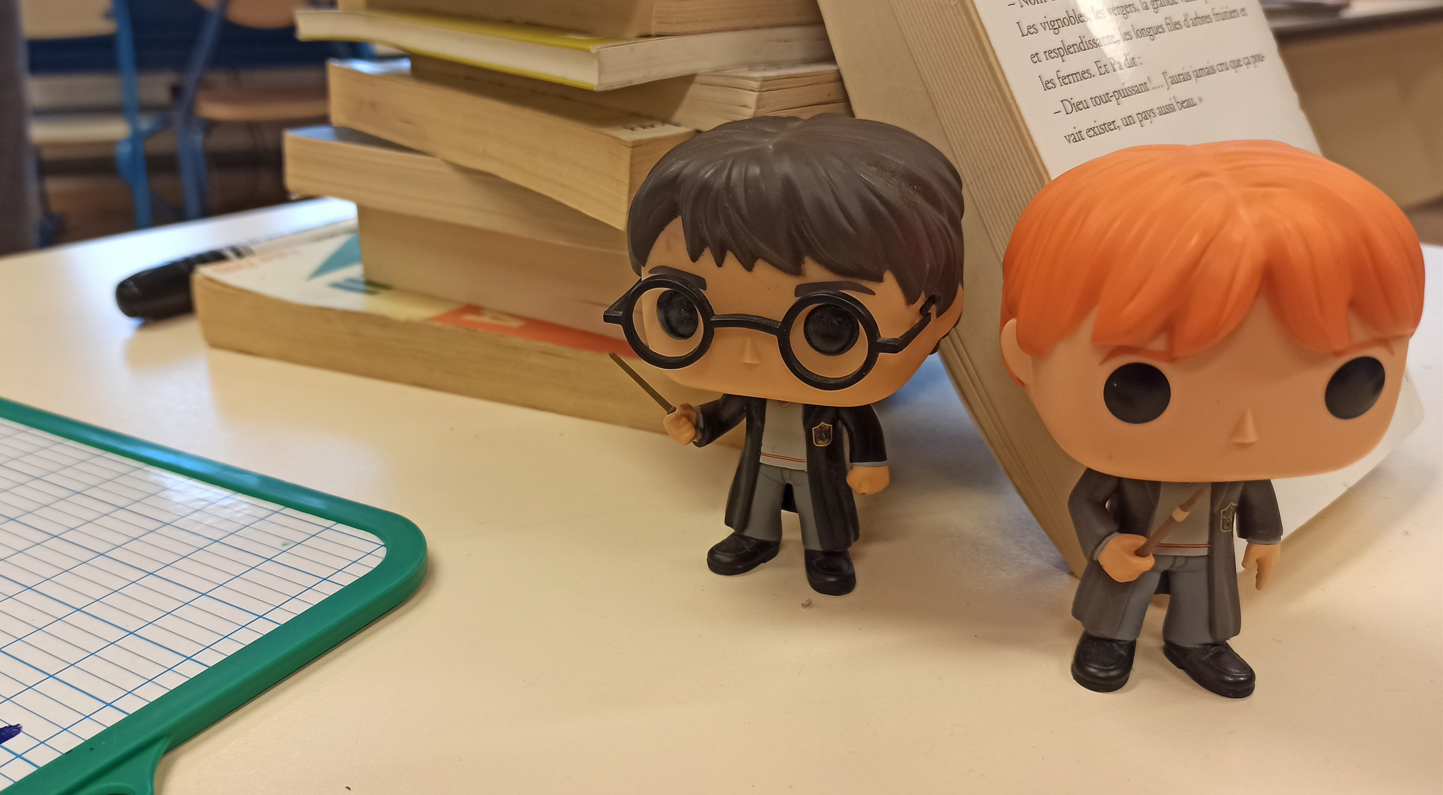

La zone « Anglais - Histoire Géographie » comporte une horloge à l’heure de Londres, un tas de livres, quatre figurines Funko Pop de l’univers de Harry Potter, un planisphère avec les fuseaux horaires, l’affiche d’un spectacle nommé Dream on, un ordinateur et une boîte avec une combinaison à trois chiffres. Cette dernière est constituée de trois roues graduées de 1 à 12 et marquées « New York », « London » et « Sydney ». On comprend vite qu’il faut indiquer les heures de chaque ville en utilisant la pendule et les fuseaux horaires. La boîte ouverte, on récupère une lampe à UV et une clé USB à l’effigie d’Harry Potter.

L’accès à la clé USB est bloqué par un mot de passe. Les quatre figurines possèdent des inscriptions sous leurs socles qui donneront le mot à saisir. On peut alors entendre le célèbre discours de Martin Luther King qui attire l’attention sur l’affiche Dream on. Au dos de celle-ci, la lampe à UV permet de révéler six fautes d’orthographe : ces lettres en trop ou en moins constituent le nom ORWELL.

Le seul livre de George Orwell présent sur la table est « La ferme des animaux » dont les pages 19 et 84 sont surlignées. On obtient donc la date 1984, autre roman de l’auteur et valeur pour le programme final.

Le troisième espace est dédié à la cryptographie. Là, un article de presse contient un indice sur le code PLML (page, ligne, mot, lettre). Sur la table, il y a aussi un livre dans lequel a été glissée une petite carte avec six séries de chiffres. Le décodage permet de trouver le mot POLYBE. Un livre sur le chiffrement ou un simple dictionnaire permet de comprendre comment utiliser un carré de Polybe et ça tombe bien… il y en a un accroché au mur. Deux cartes à jouer (la Dame de Pique et la Dame de Trèfle) sont également trouvées : elles portent chacune deux nombres. En utilisant l’affiche, on obtient quatre lettres ALES.

Un autre document représente l’empereur César tenant dans sa main deux cartes (la Dame de Cœur et la Dame de Carreau) et disant « My name is 1 - 3 - 17 - 25 - 16 ». Il s’agit d’un indice fournissant la clé pour un code César. La fouille délivre les deux cartes à jouer identifiées sur le document et une roue César. Au dos de cette dernière a été notée en rouge la fonction « f(x)=2x+2 ». Les deux cartes sont marquées des égalités « x=2 » et « x=8 ». De fil en aiguille, on obtient les deux nombres 6 et 18, puis les lettres H et T. On a donc les quatre lettres du nom THALES à utiliser dans le dernier espace.

Sur la quatrième table traine une BD représentant huit personnes communiquant deux à deux par l’intermédiaire d’Internet. Un planisphère associé à la définition de l’algorithme de routage [1] permet de dessiner le chemin parcouru par l’information dans les quatre cas. Un œil averti repèrera alors rapidement les quatre chiffres tracés. C’est la combinaison du coffre qui trône sur la table. Il contient un bout de papier sur lequel est inscrite une opération à trous. Les indices ajoutés — « un scientifique nommé… » et l’image des quatre Dames d’un jeu de cartes — font comprendre qu’il faut utiliser la position dans l’alphabet des lettres du nom du mathématicien THALES découvert précédemment. Le résultat de l’opération (135) correspond au dernier élément recherché.

Des énigmes ingénieuses pour technophiles

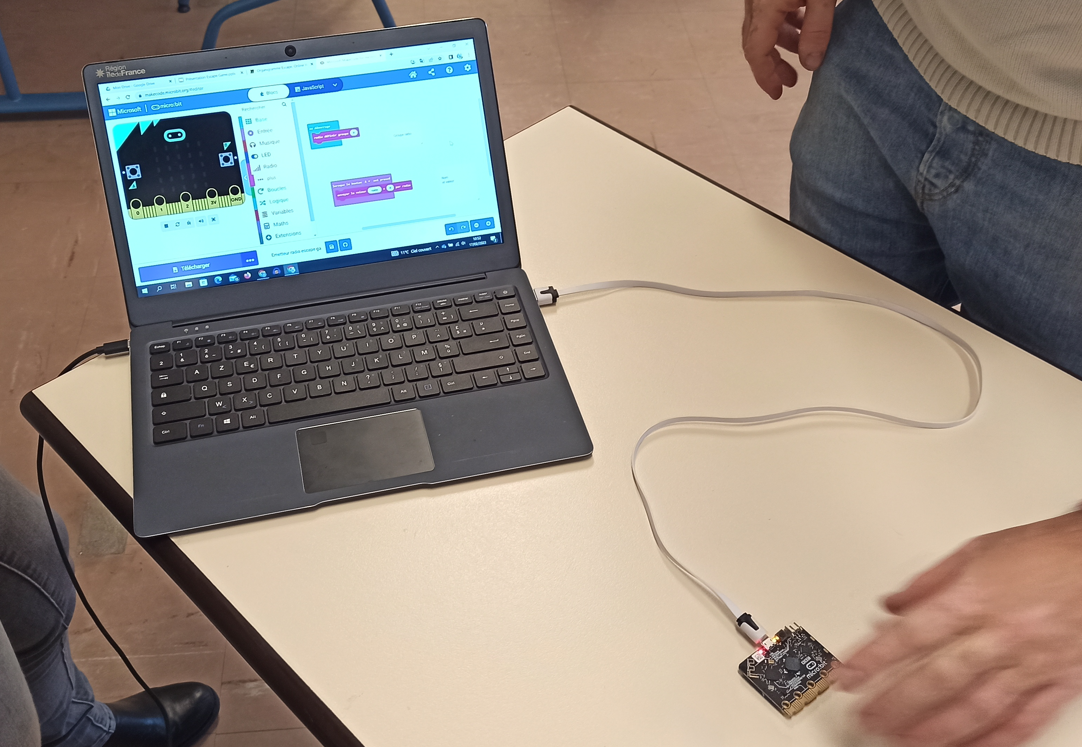

Le final est relativement technique. Il y a dans la salle deux cartes programmables Microbit communiquant par Bluetooth. À l’aide d’un ordinateur, il faut compléter le programme en indiquant le groupe radio (135), la clé (Turing) et la valeur de la clé (1984). Ensuite, le programme doit être transféré sur la Microbit émettrice. Si les valeurs sont bonnes, les cartes électroniques communiquent entre elles et la Microbit réceptrice affiche alors le mot de passe à taper sur l’ordinateur pour arrêter le compte à rebours et empêcher la diffusion des données personnelles des élèves.

Les auteurs de l’escape game se sont faits plaisir, et notamment le collègue de Technologie Laurent Cabannes qui nous fait une démonstration de ses talents :

- Impression 3D pour le support ;

- Programmation des cartes Microbit ;

- Programmation avec intégration de reconnaissance d’images ;

- Réalisation de la boîte en bois aux trois cadrans.

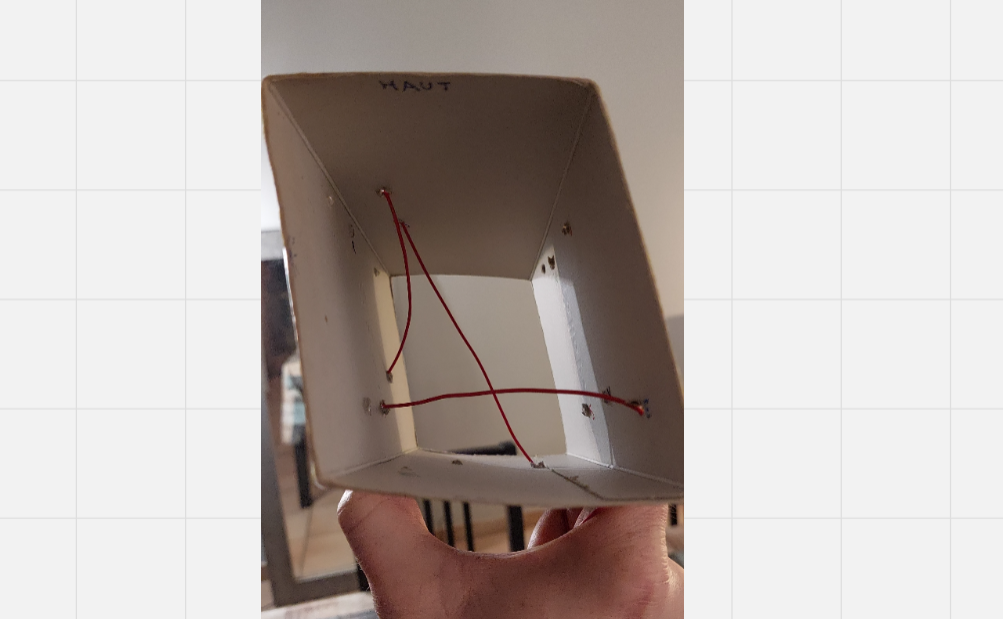

Il crée également une énigme facultative que nous apprécions particulièrement. Inspirée d’une astuce proposée par l’une des boîtes de jeu EXIT, elle est simple et ingénieuse, et pourrait faire partie de notre article « Du fil à retordre ». Sur le principe du laçage, il faut passer un câble à travers des trous réalisés sur les différentes faces d’une boîte, en respectant l’ordre indiqué par les lettres d’un mot [2]. Le câble dessine un chiffre à l’intérieur de la boîte.

Cet escape game fait la part belle à l’intelligence artificielle. Elle a en effet été utilisée pour la création du jeu. Notamment, les images de la BD ont été générées par Midjourney puis transformées avec l’application Comica. La vidéo introductive a été réalisée à l’aide de D-ID qui permet de donner vie et de faire parler des images fixes.

De plus, l’IA intervient directement dans une énigme. Laurent a entraîné l’outil Teachable Machine à reconnaître la photo d’Alan Turing et a développé avec Scratch l’interface qui réagit en conséquence [3]. Même si on peut constater quelques défauts [4], le résultat est impressionnant. Vous pouvez tester le programme en lui proposant la photo suivante de Turing.

Complexe mais adaptable

Cet escape game pluridisciplinaire a été créé en 2023 lors d’un stage dans l’académie de Créteil. Il est constitué de nombreuses énigmes et indices qui s’enchevêtrent. C’est pour cette raison qu’il est indispensable de donner aux joueurs la consigne de laisser les objets dans les zones correspondantes afin de ne pas complexifier la partie. Cela n’empêche pas les joueurs de naviguer entre les espaces.

Si besoin, le jeu peut être adapté ou simplifié. Les énigmes proposées dans chaque zone constituent des escape games à part entière : on peut envisager de les faire jouer séparément à des moments différents. Inversement, on peut complexifier le jeu en proposant des espaces dispersés dans des salles différentes…

Les auteurs ont fait preuve d’inventivité avec des énigmes, revisitées ou nouvelles, très inspirantes. Bravo à eux !

[1] Un algorithme de routage est une méthode de calcul pour déterminer le chemin le plus court entre un expéditeur et un destinataire lors de l’échange d’informations sur un réseau.

[2] Dans l’énigme, Laurent prévoit quatre mots de couleurs différentes qui sont également utilisées pour identifier les trous dans la boîte.

[3] Laurent partage également un tutoriel pour entraîner une IA à reconnaître une image grâce à l’extension « Machine à enseigner » intégrée dans MBlock5.

[4] L’IA reconnaît Turing quand je place ma main devant la bouche.

le 2 janvier 2024

| Scénario annoncé | ✓ |

| Final marqué | ✓ |

| Organigramme | ✓ |

| Scénario convergent | ✓ |

| Imbrication | ✓ |

| Étapes | ✓ |

| Énigmes variées | ✓ |

| Fouille | ✓ |

| Puzzle | ✓ |

| Cadenas | ✓ |

| Outils numériques | ✓ |

| Décor | ✓ |

| Effets spéciaux | ✓ |

| Consignes réduites | ✓ |

| Coups de pouce anticipés | ✓ |

| Check-list proposée | ✓ |